Почему ваш быстрый Wi-Fi упирается в медленный свитч? (Проблема 2025 года)

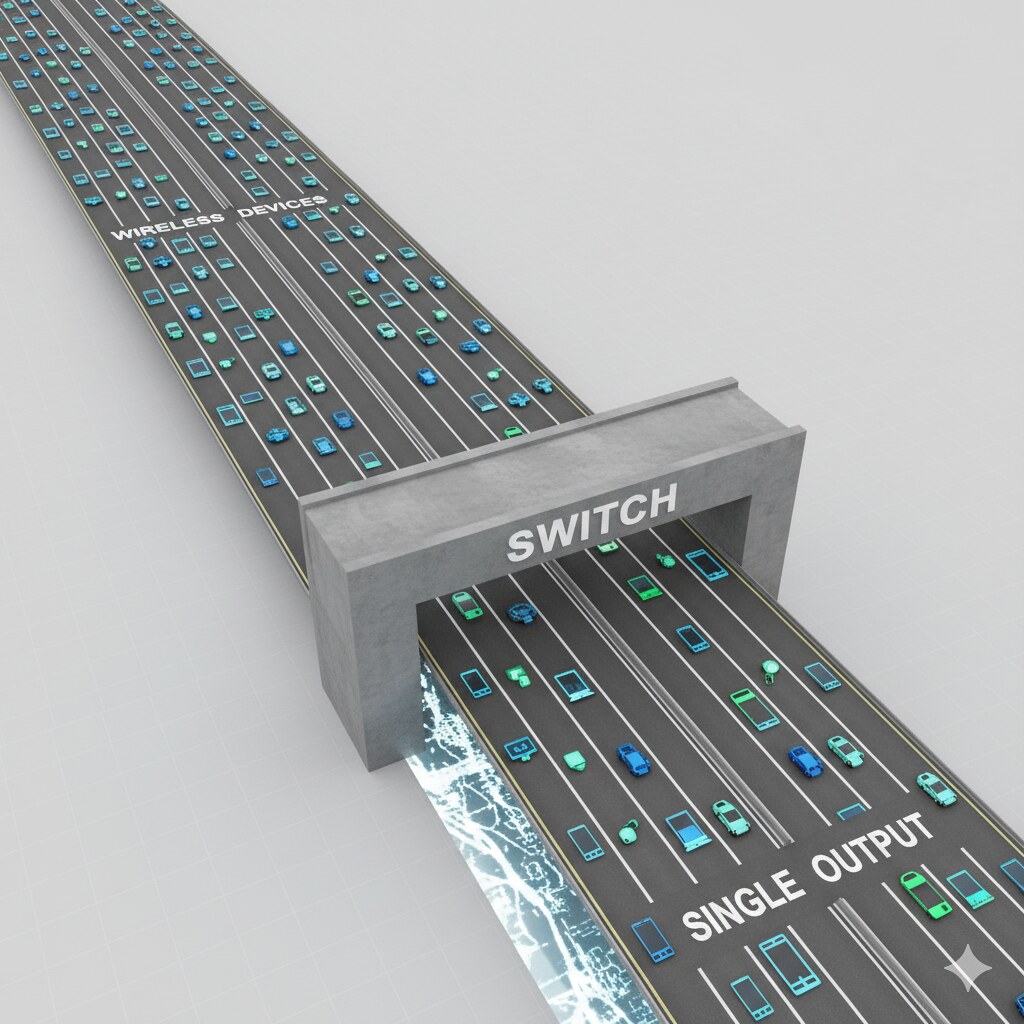

Если вы читаете эту статью, скорее всего, вы уже столкнулись с парадоксом современной сети: вы развернули топовые точки доступа с поддержкой Wi-Fi 6E или уже опробовали первые образцы Wi-Fi 7, провели замеры скорости воздуха — и получили впечатляющие 2-3 Гбит/с на клиенте с идеальными условиями. Но как только начинаете копировать файл на NAS или запускаете speedtest, радость сменяется недоумением. Стабильная скорость упирается в потолок ~940 Мбит/с.

Корень зла — не в роутере и не в самой точке доступа. Бутылочное горлышко — это устаревшая коммутационная инфраструктура. Чаще всего — обычный гигабитный коммутатор, который уже много лет верой и правдой служил в вашей сети, но не готов к нагрузкам нового поколения беспроводных технологий.

Именно здесь многие и вспоминают про управляемые коммутаторы MikroTik — устройства, давно заслужившие репутацию недорогого, но мощного и гибкого решения. Проблема в том, что даже купив такой свитч (например, популярную модель CRS3xx), пользователи часто так и не получают от него главного — той самой беспощадной скорости wire-speed, ради которой всё и затевалось. Вместо этого они получают сложный интерфейс и непонятные тормоза, заставляющие жалеть о потраченных деньгах.

Логика проста:

- Современная точка доступа (например, MikroTik Audience или её наследники) — это, по сути, многопользовательский гигабитный (или мультигигабитный) маршрутизатор в эфире. Один клиент может легко загрузить её гигабитный порт, а два-три активных клиента — гарантированно.

- Неуправляемый гигабитный коммутатор с 1GbE аплинком — это коллективная шина. Весь трафик от всех портов (проводных и беспроводных) сходится в одну гигабитную магистраль к роутеру. Он физически не может пропустить больше, чем 1 Гбит/с суммарно вверх.

- Итог: Вы платите за возможности Wi-Fi 6/6E/7, но не можете их использовать. Ваша сеть работает как гоночный автомобиль в пробке.

Решение — переход на мультигигабитный бэкхол. И ключевой элемент в нём — правильно выбранный и грамотно настроенный коммутатор MikroTik CRS. Его потенциал огромен, но реализован он будет только если выключить десятки ненужных для свитча функций и заставить железо работать на 2-м уровне (L2) с максимальной эффективностью.

Цель этой статьи — не просто дать список команд, а объяснить архитектуру и принципы настройки CRS под роль высокоскоростного L2-коммутатора для хотспотов в 2025 году. Мы разберем выбор между актуальными сериями CRS5xx и CRS3xx, забьем последний гвоздь в крышку гроба проблемы с аппаратным ускорением и соберем конфигурацию, которая будет работать годами без перезагрузки.

Готовы убрать бутылочное горлышко? Поехали!

1. Выбор «железа»: CRS5xx vs CRS3xx и логика Multi-Gig бэкхола в 2025

Первая и самая критичная ошибка — попытка построить сеть будущего на железе вчерашнего дня. Не все модели CRS одинаково полезны для нашей задачи в 2025 году. Ключевой критерий — пропускная способность портов, а не только их количество.

1.1. Эволюция требований: от гигабита к мультигигабиту

Почему в 2025 году гигабитных (1GbE) портов уже недостаточно?

- Wi-Fi 7 (802.11be): Реальная скорость одного клиента в хороших условиях легко превышает 2 Гбит/с. Аплинк точки доступа обязан быть быстрее, чтобы не стать ограничителем. Здесь нужен минимум 2.5GbE (Multi-Gig).

- Wi-Fi 6E (802.11ax): Топовые модели (как MikroTik Audience) уже в 2023-2024 упирались в гигабитный порт. Их потенциал раскрывает только 2.5GbE аплинк.

- Агрегация трафика: Даже несколько клиентов на Wi-Fi 6 с гигабитных портов AP могут суммарно нагрузить аплинк коммутатора до 2-3 Гбит/с. Ему нужна «широкая труба» к роутеру.

1.2. Актуальные модели MikroTik CRS на конец 2025: сравнительная таблица

Рассмотрим две ключевые серии через призму нашей задачи.

| Модель | Ключевые порты | Плюсы для бэкхола | Минусы и ограничения | Идеальный сценарий |

|---|---|---|---|---|

| CRS326-24G-2S+RM | 24x1GbE, 2xSFP+ | Низкая стоимость за порт, проверенная надежность, мощный PoE-бюджет (~250Вт). | Критично: Все медные порты — 1GbE. Для Wi-Fi 7 это бутылочное горлышко. Актуален только для сетей Wi-Fi 6 и ниже. | Бюджетная сеть на Wi-Fi 6, где множество устр-в (камеры, телефоны) не требуют >1 Гбит, но нужен стабильный PoE и 10Gb аплинк к роутеру. |

| CRS310-8G+2S+IN | 8x1GbE, 2xSFP+ | Компактность, пассивное охлаждение (тишина), потребление. | Те же ограничения по 1GbE портам. Мало портов для развертывания. | Компактное ядро для небольшого офиса или студии с 2-3 AP. |

| CRS510-8XS-2XQ-IN (Флагман) | 8xSFP+ (10Gb), 2xSFP28 (25Gb) | Будущееproof архитектура. 25Gb аплинк гарантированно не станет узким местом. В SFP+ можно установить модули S+RJ10 для 10GbE по меди или Multi-Gig модули (от 3их сторон) для 2.5/5GbE. | Высокая цена. Нет встроенного PoE, требуется использование инжекторов или PoE-коммутаторов нижнего уровня. | Сердце производительной домашней сети или малого бизнеса с Wi-Fi 7 AP и 10GbE NAS. Аплинк 25Gb к роутеру (CCR2216). |

| Гипотетическая новинка (ожидаемая) | ~12×2.5GbE с PoE++, 2xSFP+ | Идеальный баланс: нужные порты «из коробки», PoE для питания AP, запас по аплинку. | На момент публикации может еще не выйти. Требует подтверждения спецификаций. | «Святой Грааль» для 2025-2026 гг. — оптимальный выбор для большинства инсталляций. |

1.3. Стратегия выбора и компоновки

Как принять решение?

- Определите точку роста: Если вы планируете Wi-Fi 7 или уже имеете AP с 2.5GbE — смотрите в сторону CRS510 и модулей S+RJ10/Multi-Gig, либо ждите новинку с «родными» Multi-Gig портами. Покупка CRS3xx с 1GbE в этом случае — выброшенные деньги.

- Используйте каскадирование: Оптимальная схема: CRS510 (ядро) → через SFP+ → CRS326 (доступ). На флагмане висят AP с Multi-Gig и серверы, на CRS326 — всё остальное (камеры, VoIP, умный дом).

- Не экономьте на аплинке: Магистраль между коммутатором и роутером должна быть самой быстрой в сети. Используйте SFP+ (10Gb) или SFP28 (25Gb). Для соединения свитчей — DAC (Direct Attach Cable).

Вывод по выбору: В 2025 году архитектура бэкхола определяется не количеством, а скоростью портов. Инвестируйте в магистраль 10Gb+ и Multi-Gig доступ. Если бюджет ограничен, но хочется будущееproof — CRS510 с модулями. Если нужно дёшево закрыть вопрос с Wi-Fi 6 — CRS326, но с чётким пониманием его ограничений.

2. Базовая настройка: от «сложного» MikroTik к «простому и быстрому» свитчу

Вы купили правильное железо. Теперь главное — не утонуть в его возможностях. Наша цель — превратить многофункциональный сетевой комбайн в специализированный, высокоскоростной L2-коммутатор. Первые шаги — самые важные.

2.1. Первый запуск и критичный выбор: RouterOS vs SwOS

У многих моделей CRS есть две прошивки. Давайте разберемся окончательно, что выбрать в 2025 году.

- SwOS (Switch OS):

- Плюс: Веб-интерфейс «на три кнопки», минимальная логика, сложно сломать.

- Минус: Призрак прошлого. Функциональность замерла лет 5 назад. Нет безопасности (фильтрации MAC, ACL), нет скриптов, нет нормального мониторинга L3, проблематична работа с VLAN в сложных схемах, нет поддержки новейших функций для Multi-Gig.

- RouterOS:

- «Минус»: Более сложный интерфейс (WinBox, CLI).

- Плюсы (и это убийственные аргументы): Полный контроль, безопасность (фильтры, списки доступа), автоматизация (скрипты для перезагрузки PoE), мониторинг (графики по каждому порту, SNMP, Dude), современный стек VLAN (Bridge VLAN Filtering), и, что главное — полноценная работа с аппаратным ускорением на новых чипах.

Вердикт 2025: Выбор в пользу RouterOS однозначен. SwOS — тупиковая ветвь для самых примитивных задач. Мы строим профессиональную сеть.

2.2. Первичный доступ и сброс

Подключаемся к порту коммутатора, адрес по умолчанию — 192.168.88.1.

- Открываем WinBox (актуальную версию с официального сайта), находим устройство по MAC-адресу.

- Логинимся (логин

admin, пароль — пустой). - Первое действие: Идем в System -> Reset Configuration. Выбираем опцию «Reset Configuration, Keep User Database» и снимаем с нее галочку. Нажимаем Reset Configuration.Это даст нам абсолютно чистый лист. Не бойтесь этого шага — стандартный конфиг на 90% состоит из ненужного для свитча хлама.

2.3. Создание фундамента — Bridge. Правильно с первого раза

Bridge (мост) — это виртуальный коммутатор в RouterOS, к которому мы привяжем все физические порты. Его настройка определяет всю дальнейшую производительность.

# Переходим в терминал (New Terminal в WinBox) или используем командную строку. # 1. Создаем мост с отключенными ненужными протоколами. # protocol-mode=none — ВЫКЛЮЧАЕТ STP/RSTP. Для простой топологии "звезда" это нужно для мгновенного форвардинга кадров. # Если у вас есть резервные соединения (кольцо) — используйте rstp. /interface bridge add name=bridge-local protocol-mode=none # 2. Добавляем ВСЕ физические порты в bridge. # Важно: добавляем именно интерфейсы (ether1, ether2, sfp-sfpplus1), а не уже существующие логические (например, bridge). /interface bridge port add bridge=bridge-local interface=ether1 /interface bridge port add bridge=bridge-local interface=ether2 # ... и так для всех портов. # Но есть способ быстрее, через одну команду с циклом: :foreach i from=2 to=24 do={ /interface bridge port add bridge=bridge-local interface="ether$i" } # Для SFP+ портов добавляем вручную: /interface bridge port add bridge=bridge-local interface=sfp-sfpplus1 /interface bridge port add bridge=bridge-local interface=sfp-sfpplus2 Пояснение по `protocol-mode=none`: Spanning Tree Protocol (STP) — защита от петель. В маленькой управляемой сети, где вы знаете топологию, он лишь добавляет 2-5 секунд задержки на поднятие линка. Отключаем. Если случайно создадите физическую петлю — коммутатор уйдет в 100% загрузку CPU, и петлю нужно будет разорвать физически. Это плата за скорость.

Важно: На этом этапе у вас уже есть работающий неуправляемый свитч. Но он работает через CPU. В следующей главе мы включим его «турбо-режим» — аппаратное ускорение.

3. Сердце системы — аппаратное ускорение (Hardware Offloading). Без этого всё бессмысленно

Это самая важная часть настройки. Если её пропустить или сделать неправильно — вы получите дорогой, медленный и греющийся коммутатор, который будет проигрывать любому неуправляемому свитчу. Аппаратное ускорение (HW Offloading, Switch Chip Offloading) — это процесс, при котором коммутаторный чип (ASIC) берет на себя пересылку кадров между портами на скорости wire-speed, полностью освобождая центральный процессор (CPU).

3.1. Диагностика: проверяем, что наш чип поддерживает ускорение

Первым делом убедимся, что в системе присутствует пакет switch, который отвечает за работу с аппаратным чипом.

/system package print В выводе ищем строку с пакетом switch. Его статус должен быть X (установлен). Если его нет — необходимо установить через System -> Packages.

3.2. Включение Hardware Offloading на Bridge

Теперь включим ускорение непосредственно на созданном мосту. Это одна команда, которая меняет всё.

/interface bridge set bridge-local hardware-offload=yes Что происходит: После выполнения этой команды коммутаторный чип начинает самостоятельно строить таблицу MAC-адресов (FDB) и пересылать трафик между портами, которые находятся в одном и том же bridge. Задержка (latency) падает до микросекунд, а нагрузка на CPU — до 0-1% даже при полной загрузке всех портов.

3.3. Критически важный шаг: настройка Master Port

Это наиболее частая причина, почему оффлоудинг не работает или работает с перебоями. Master Port — это специальный физический порт, который выбран для связи между коммутаторным чипом (Switch ASIC) и центральным процессором (CPU) устройства. Весь управляющий трафик (SSH, WinBox, ICMP) и трафик, который не может быть обработан чипом (например, некоторые типы туннелей), идет через этот порт.

Проблема: Если порт, назначенный мастером, также участвует в аппаратном ускорении (добавлен в bridge с hw=yes), возникает конфликт. Это приводит к «срыву» оффлоудинга, потере пинг и нестабильной работе.

Решение: Назначить мастер-портом один конкретный порт (обычно первый гигабитный — ether1) и исключить его из аппаратного ускорения.

# 1. Устанавливаем master-port для SFP+ портов (или для всех портов, если у вас чип Marvell Prestera, как в CRS3xx). # Для CRS3xx (Prestera): указываем, что CPU связан с чипом через порт ether1. /interface ethernet set sfp-sfpplus1 master-port=ether1 /interface ethernet set sfp-sfpplus2 master-port=ether1 # 2. Находим в списке портов моста наш мастер-порт (ether1) и ВЫКЛЮЧАЕМ для него аппаратное ускорение. /interface bridge port set [find interface=ether1] hw=no # 3. Проверяем, что для всех остальных портов стоит hw=yes (включено). /interface bridge port print where hw=no # В этом списке должен быть ТОЛЬКО ether1. 3.4. Проверка работоспособности оффлоудинга

Убедимся, что всё настроено верно.

# Смотрим таблицу MAC-адресов. Столбец 'HW' должен быть 'yes' для learned адресов. /interface bridge host print # Смотрим статус оффлоудинга на самом bridge. /interface bridge print В выводе последней команды для bridge-local должно быть hardware-offload: yes и, что важно, hw-offload-group: switch1 (или другой group).

3.5. Что делать, если оффлоудинг не включается? Типичные ошибки 2025 года.

- Использование старых функций: Наличие в конфигурации устаревших команд

/interface switch(для старых чипов Atheros). Они конфликтуют с новым механизмом на bridge. Решение — полный сброс конфигурации, как мы и сделали в Главе 2. - Неправильный Master Port на CRS5xx: У новых чипов (например, в CRS5xx) архитектура может отличаться. Всегда проверяйте официальную документацию (Wiki) к конкретной модели для правильного назначения master-port.

- Включенные фильтры или особенности конфигурации: Некоторые функции (простые фильтры ACL, VLAN) также оффлоудятся. Но сложные правила Firewall, IPsec, Hotspot — нет. Убедитесь, что вы не применяете такие правила на интерфейсе bridge.

Итог главы: После этих шагов ваш CRS перестал быть «роутером с кучей портов» и стал настоящим проводным коммутатором с задержкой на уровне микросекунд и нулевой нагрузкой на CPU. Фундамент для гигабитного и мультигигабитного трафика заложен.

4. Принцип «закрыто по умолчанию»: безопасность и управление

Теперь, когда наш коммутатор работает на полной скорости, нужно сделать его невидимым и неуязвимым для нежелательного доступа. Оставленный с настройками по умолчанию MikroTik — лакомый кусок для ботов, сканирующих интернет. Наша цель — оставить управление только тем, кому нужно, и только с доверенных источников.

4.1. Жесткое ограничение сервисов управления

Первым делом отключаем всё, чем не планируем пользоваться. В 2025 году оставлять открытыми старые, нешифрованные протоколы — преступление.

# Отключаем все неиспользуемые и небезопасные сервисы. /ip service disable telnet,ftp,www,www-ssl,api-ssl # Оставляем только WinBox (для графического управления) и SSH (для CLI). # Важно: api может быть нужен для внешних систем мониторинга, но если вы им не пользуетесь — отключите. /ip service set winbox address=192.168.88.0/24 /ip service set ssh address=192.168.88.0/24 /ip service set api address=192.168.88.0/24 Пояснение: Параметр address ограничивает доступ к сервису только с указанной подсети (в данном примере — стандартная сеть MikroTik). Если ваша сеть управления другая (например, 10.10.1.0/24), укажите её.

4.2. Защита слоя L2: отключаем «лишние глаза и уши»

Сами сервисы MikroTik (MAC Telnet, MAC Winbox) «слушают» широковещательные запросы на канальном уровне. Их нужно привязать только к нашему bridge.

# Разрешаем работу MAC-серверов (для обнаружения по MAC) только на внутреннем мосту. /tool mac-server set allowed-interface-list=bridge-local /tool mac-server mac-winbox set allowed-interface-list=bridge-local Это не позволит случайно «увидеть» и подключиться к коммутатору с неправильного VLAN или соседнего порта, если вы настраиваете сложную сегментацию.

4.3. Настройка надёжных учётных данных и политики паролей

Пароль по умолчанию или простой пароль — прямая дорога к компрометации сети. Настраиваем один раз и забываем.

# 1. Меняем пароль пользователя admin. Используйте сложный пароль. /user set admin password="Ваш_Очень_Сложный_Пароль_2025!" # 2. (Рекомендуется) Создаем нового пользователя с полными правами, а пользователя 'admin' — отключаем. /user add name=network-admin group=full password="Еще_Более_Сложный_Пароль" /user disable admin # 3. Включаем политику сложности паролей для всех новых пользователей (в RouterOS v7+). /system password set [find] complexity=yes 4.4. Настройка IP-адреса и шлюза для управления

Коммутатору нужен статический адрес в сети управления для доступа к нему и выхода в интернет (для обновлений).

# Назначаем статический IP-адрес на интерфейсе bridge-local. /ip address add address=192.168.88.2/24 interface=bridge-local # Указываем шлюз по умолчанию (адрес вашего основного роутера в этой же сети). /ip route add gateway=192.168.88.1 # Прописываем DNS-серверы для разрешения имён (например, для обновлений или NTP). /ip dns set servers=1.1.1.1,8.8.8.8 Важный нюанс для 2025: Если вы используете отдельную VLAN для управления (и это правильно!), то IP-адрес нужно назначать не на bridge-local, а на соответствующий VLAN-интерфейс, который будет создан позже. В этом случае убедитесь, что тег управления (allow-fast-path=yes) выставлен правильно.

4.5. Блокировка всего лишнего через фильтры (опционально, но желательно)

Для полного параноидального контроля можно добавить простые правила фильтрации на самом коммутаторе. Хотя основная фильтрация должна быть на роутере, это добавит дополнительный рубеж.

/ip firewall filter add chain=input connection-state=established,related action=accept comment="Allow Established" /ip firewall filter add chain=input connection-state=invalid action=drop comment="Drop Invalid" /ip firewall filter add chain=input protocol=icmp action=accept comment="Allow ICMP" /ip firewall filter add chain=input in-interface=bridge-local action=accept comment="Allow from LAN" /ip firewall filter add chain=input action=drop comment="Drop Everything Else" Итог главы: Мы превратили устройство с открытыми на весь мир портами в «невидимку», которая откликается только на управление из доверенной подсети и требует сложных учётных данных. Это базовая, но абсолютно необходимая гигиена для любого сетевого устройства в 2025 году.

5. Продвинутые функции для стабильности: PoE-менеджмент, Flow Control и задел на будущее

Теперь, когда основа — быстрая и безопасная — заложена, добавим «интеллекта» и отказоустойчивости. Эти настройки напрямую влияют на uptime сети и удобство её обслуживания, особенно в контексте питания и перегрузок.

5.1. Умный PoE-менеджмент: перезагрузка по расписанию и защита от перегрева

PoE — это не просто «включил и забыл». Точки доступа, особенно в суровых условиях, могут «зависать», требуя перезагрузки. Ручной поход к коммутатору — не вариант. Автоматизируем.

Важно: Проверьте спецификации вашей модели CRS. Не все порты поддерживают PoE, а общий бюджет мощности ограничен (например, ~250Вт у CRS326-24P). Суммарная потребляемая мощность всех подключенных устройств не должна превышать этот бюджет.

# Применяем глобальные настройки PoE ко всем портам, которые его поддерживают. # Это делается одним циклом для всех Ethernet-интерфейсов. :foreach i in=[/interface ethernet find] do={ /interface ethernet poe set $i \ poe-out=auto-on \ # Автоматическое определение и включение PoE, если нужно. power-cycle-enabled=yes \ # Включение функции автоматической перезагрузки. power-cycle-interval=5m \ # Интервал проверки "зависания" (5 минут). power-cycle-max-delay=2s \ # Задержка перед подачей питания после отключения. overcurrent-protection=yes \ # Защита от перегрузки по току. port-overheat=protected # Реакция на перегрев порта (отключение). } # Для моделей с более новыми чипами (CRS5xx серия) могут быть дополнительные опции, например, приоритет. # /interface ethernet poe set ether1 poe-priority=high Как работает power-cycle: Если линк на порту есть, но MAC-адрес точки доступа перестал появляться в таблице bridge (или не отвечает на ping), коммутатор отключает PoE на 2 секунды, а затем снова включает. Часто этого достаточно для восстановления работы AP.

5.2. Flow Control (Pause Frames): предотвращение потерь пакетов при перегрузке

Когда порт получает трафик быстрее, чем может его отправить дальше (например, агрегация трафика с нескольких AP на один 10Gb аплинк), возникает перегрузка буфера. Без Flow Control пакеты начнут теряться. С включенным Flow Control перегруженный порт отправляет специальные кадры «паузы», временно приостанавливая передачу от соседа, что позволяет избежать потерь.

# Рекомендуется включать на всех портах, особенно на высокоскоростных (SFP+, 2.5GbE). # Значение 'auto' позволяет автоматически договориться с соседним устройством. /interface ethernet set [find] flow-control=auto Дискуссия 2025: Для pure TCP-трафика потери не так критичны — протокол сам подстроится. Но для реального времени (VoIP, видеоконференции, игровой трафик UDP) потери пакетов — это лаги и рывки. Включение Flow Control — простое и эффективное решение для домашних и офисных сетей.

5.3. Задел на будущее: основа для изолированного гостевого Wi-Fi (VLAN)

Даже если сейчас у вас одна плоская сеть, создание отдельной VLAN для гостей — вопрос времени. Заложим основу в конфигурацию коммутатора, чтобы потом добавить её в два клика.

# 1. Создаем VLAN-интерфейс поверх bridge. ID 100 — общепринятый для гостевой сети. /interface vlan add name=vlan-guest vlan-id=100 interface=bridge-local # 2. Настраиваем Bridge VLAN Filtering (самый современный и правильный способ в RouterOS). # Включаем фильтрацию на нашем мосту. /interface bridge set bridge-local vlan-filtering=yes # 3. Определяем, какие порты будут "транковыми" (tagged), а какие "доступными" (untagged) для гостевой VLAN. # Например, порт, к которому подключена точка доступа (ether24), будет транковым (тегированным). # Он будет пропускать и нашу основную сеть (untagged/PVID1), и гостевую (tagged 100). /interface bridge vlan add bridge=bridge-local vlan-ids=1 untagged=ether24 /interface bridge vlan add bridge=bridge-local vlan-ids=100 tagged=ether24 # 4. Назначаем PVID (Port VLAN ID) для портов, которые должны быть в гостевой сети по умолчанию. # Например, выделенный порт для гостевой AP. PVID означает, что входящий нетэгированный трафик будет помечен ID 100. /interface bridge port set [find interface=ether23] pvid=100 /interface bridge vlan add bridge=bridge-local vlan-ids=100 untagged=ether23 Важно: После включения vlan-filtering=yes управление через IP-адрес, назначенный на bridge-local, может временно прерваться, если не добавить VLAN 1 в список разрешенных. Всегда настраивайте VLAN через консоль, подключенную непосредственно к устройству, или через отдельный порт управления.

5.4. Настройка NTP для корректного времени в логах

Без точного времени логи бесполезны для диагностики.

/system ntp client set enabled=yes primary-ntp=pool.ntp.org /system clock set time-zone-name=Europe/Moscow # Укажите ваш часовой пояс Итог главы: Мы добавили три слоя надежности: автовосстановление для Po-устройств, защиту от перегрузок на уровне потока данных и архитектурный задел для сетевой сегментации. Теперь ваш коммутатор не только быстрый, но и умный, устойчивый к сбоям и готовый к эволюции сети.

6. Тестирование и проверка: как убедиться, что всё работает на пределе железа

Конфигурация готова. Но доверять можно только результатам измерений. В этой главе мы проведем серию тестов, которые докажут, что наш CRS работает как полноценный wire-speed коммутатор, а бэкхол готов к нагрузкам Wi-Fi 7.

6.1. Диагностика аппаратного ускорения: смотрим «под капот»

Перед нагрузочными тестами окончательно убедимся, что трафик идёт через чип, а не через CPU.

# 1. Проверяем статус оффлоудинга на bridge и портах. /interface bridge print # Ищем строки: hardware-offload: yes, hw-offload-group: switchX # 2. Смотрим таблицу MAC-адресов. Ключевой столбец — 'HW'. /interface bridge host print Ожидаемый результат: Узнанные MAC-адреса соседних устройств (роутера, компьютеров, AP) должны иметь флаг HW=yes. Если все адреса в таблице имеют HW=no — оффлоудинг не работает. Вернитесь к проверке Master Port и настройкам bridge.

# 3. Мониторим нагрузку на CPU в реальном времени во время генерации трафика. /system resource cpu print Ожидаемый результат: При генерации трафика между двумя портами коммутатора (например, с помощью iPerf) нагрузка на CPU должна оставаться в пределах 0-3%. Если она подскакивает до 20-100% — трафик идёт через процессор.

6.2. Базовый тест скорости: проводной клиент ↔ проводной клиент

Цель: убедиться, что коммутатор не вносит задержек и не ограничивает скорость на L2.

- Подготовка: Два мощных компьютера с сетевыми картами 2.5GbE/10GbE подключаем к портам CRS (например, к двум SFP+ через модули). На одном запускаем iPerf3 в режиме сервера:

iperf3 -s. - Тест TCP: На втором компьютере запускаем клиент:

iperf3 -c [IP_сервера] -t 30 -P 4. Ключ-P 4создаёт 4 параллельных потока, что лучше нагружает канал. - Ожидаемый результат: Для 10GbE портов — стабильные ~9.4 Гбит/с. Для 2.5GbE — стабильные ~2.35 Гбит/с. Для 1GbE — ~941 Мбит/с. Джиттер (jitter) должен быть меньше 1ms.

- Тест UDP (критично для VoIP/стримов):

iperf3 -c [IP_сервера] -u -b 2G -t 20. Следим за потерями пакетов (Lost/Total). В правильно настроенной сети с Flow Control потерь быть не должно.

6.3. Ключевой тест: беспроводной клиент (Wi-Fi 6E/7) ↔ проводной сервер

Цель: доказать преимущество Multi-Gig бэкхола и отсутствие бутылочного горлышка между AP и коммутатором.

- Схема: Точка доступа с 2.5GbE портом (например, MikroTik Audience) подключена к Multi-Gig порту CRS. К другому 10GbE порту CRS подключен сервер (или ПК с 10GbE). Беспроводной клиент (ноутбук с Wi-Fi 6E/7) подключается к AP на частоте 6 ГГц в идеальных условиях (в прямой видимости).

- Запуск теста: На сервере:

iperf3 -s. С ноутбука (по Wi-Fi):iperf3 -c [IP_сервера] -t 30 -P 8(больше потоков для Wi-Fi). - Ожидаемый результат 2025:

- С гигабитным портом у AP: Вы упретесь в потолок ~940 Мбит/с, независимо от возможностей Wi-Fi.

- С 2.5GbE портом у AP и правильным CRS: Вы увидите стабильные 1.5 — 2.2+ Гбит/с, что наглядно демонстрирует ценность мультигигабитного бэкхола.

6.4. Тест на агрегированную нагрузку (стресс-тест бэкхола)

Цель: проверить, как поведёт себя 10GbE аплинк коммутатора при одновременной нагрузке от нескольких высокоскоростных источников.

- Сценарий: Запустите iPerf3 сервер на роутере или сервере за 10GbE аплинком CRS. Затем с 3-4 проводных клиентов (или с ноутбуков по быстрому Wi-Fi) одновременно запустите iPerf3 клиенты на этот сервер.

- Оценка результата: Суммарная скорость со всех клиентов должна устойчиво превышать 3-4 Гбит/с, а на самом коммутаторе не должно быть ошибок на портах (

/interface ethernet print stats, смотрим столбцыrx-error,tx-error).

6.5. Проверка задержки (Latency/Ping)

Низкая задержка — признак качественной настройки.

# Пинг с клиента до шлюза (роутера) через коммутатор. ping 192.168.88.1 -t 100

Пинг между двумя проводными клиентами в одной подсети через коммутатор.

ping 192.168.88.10 -t 100

Ожидаемый результат: При включенном HW offloading задержка должна быть стабильной 0.1 — 0.3 мс с очень низким джиттером (разбросом). Если пинг скачет от 0.2 до 5+ мс — вероятна проблема с оффлоудингом или перегрузкой CPU.

6.6. Финальный чек-лист «Готовность к 2025»

- HW Offloading на bridge включён и работает (MAC-адреса с HW=yes).

- Нагрузка на CPU в простое < 5%, под нагрузкой < 10%.

- Скорость L2 между портами соответствует физической (wire-speed).

- Беспроводной клиент может стабильно выдавать >1 Гбит/с к проводному серверу.

- Задержка стабильна и меньше 0.5 мс.

- Безопасность: Отключены неиспользуемые сервисы, пароль изменён.

- PoE-менеджмент настроен для критически важных точек доступа.

Если все пункты выполнены — ваш мультигигабитный бэкхол на MikroTik CRS готов к вызовам 2025 года и обеспечит фундамент для сети следующего поколения.

7. Итоговый скрипт и философия стабильной сети

Мы прошли весь путь — от выбора железа, отвечающего вызовам 2025 года, до тонкой настройки, превращающей многофункциональный MikroTik в специализированный speed-монстр. Давайте подведём итоги и соберём всю конфигурацию в единый скрипт, который станет вашим главным инструментом.

7.1. Готовый скрипт настройки (адаптируйте под свою модель)

Этот скрипт написан для CRS3xx/5xx серий под RouterOS 7+. Перед применением измените IP-адреса, пароли и список портов под свою модель.

# ==================== Глобальные настройки ==================== # Устанавливаем пароль и создаем пользователя /user set admin password="СТРОГО_СВОЙ_СЛОЖНЫЙ_ПАРОЛЬ_2025!" /user add name=network-admin group=full password="ЕЩЕ_ОДИН_СЛОЖНЫЙ_ПАРОЛЬ" /user disable admin /system password set [find] complexity=yes # Настраиваем время /system ntp client set enabled=yes primary-ntp=pool.ntp.org /system clock set time-zone-name=Europe/Moscow # ==================== Базовый Bridge и порты ==================== /interface bridge add name=bridge-local protocol-mode=none :foreach i from=1 to=24 do={ /interface bridge port add bridge=bridge-local interface="ether$i" } /interface bridge port add bridge=bridge-local interface=sfp-sfpplus1 /interface bridge port add bridge=bridge-local interface=sfp-sfpplus2 # ==================== Аппаратное ускорение ==================== /interface bridge set bridge-local hardware-offload=yes # Настройка Master Port (для CRS3xx с Prestera) /interface ethernet set sfp-sfpplus1 master-port=ether1 /interface ethernet set sfp-sfpplus2 master-port=ether1 /interface bridge port set [find interface=ether1] hw=no # ==================== Безопасность ==================== /ip service disable telnet,ftp,www,www-ssl,api-ssl /ip service set winbox address=192.168.88.0/24 /ip service set ssh address=192.168.88.0/24 /tool mac-server set allowed-interface-list=bridge-local /tool mac-server mac-winbox set allowed-interface-list=bridge-local # Простые firewall правила (опционально) /ip firewall filter add chain=input connection-state=established,related action=accept /ip firewall filter add chain=input connection-state=invalid action=drop /ip firewall filter add chain=input protocol=icmp action=accept /ip firewall filter add chain=input in-interface=bridge-local action=accept /ip firewall filter add chain=input action=drop # ==================== Управление и сеть ==================== /ip address add address=192.168.88.2/24 interface=bridge-local /ip route add gateway=192.168.88.1 /ip dns set servers=1.1.1.1,8.8.8.8 # ==================== PoE и Flow Control ==================== :foreach i in=[/interface ethernet find] do={ /interface ethernet poe set $i poe-out=auto-on power-cycle-enabled=yes \ power-cycle-interval=5m power-cycle-max-delay=2s overcurrent-protection=yes \ port-overheat=protected } /interface ethernet set [find] flow-control=auto # ==================== Задел на VLAN (гостевая сеть) ==================== /interface vlan add name=vlan-guest vlan-id=100 interface=bridge-local /interface bridge set bridge-local vlan-filtering=yes /interface bridge vlan add bridge=bridge-local vlan-ids=1 untagged=ether24 /interface bridge vlan add bridge=bridge-local vlan-ids=100 tagged=ether24 /interface bridge port set [find interface=ether23] pvid=100 /interface bridge vlan add bridge=bridge-local vlan-ids=100 untagged=ether23 # Сохраняем конфигурацию навсегда /system backup save name=initial-config Как использовать: Скопируйте скрипт в терминал WinBox (вкладка New Terminal) или в консоль через SSH. Внимательно прочитайте комментарии и измените то, что нужно (диапазон портов, IP-адреса, пароли). После выполнения перезагрузите устройство.

7.2. Итог: что мы построили?

Вместо обычного коммутатора мы получили:

- Проводное ядро с нулевой задержкой: За счёт корректного HW offloading все внутренние коммутации происходят на уровне чипа.

- Мультигигабитный бэкхол без компромиссов: 10GbE/25GbE аплинк и готовность к 2.5GbE портам точек доступа полностью устраняют классическое бутылочное горлышко.

- Самоисцеляющуюся систему: Настроенный PoE-менеджмент автоматически перезапустит «зависшую» точку доступа, а Flow Control предотвратит потери пакетов при пиковых нагрузках.

- Безопасный и невидимый фундамент: Все сервисы управления жёстко ограничены, ненужные протоколы отключены.

- Платформу для роста: Базовая конфигурация VLAN позволяет в два клика добавить изолированные сети для гостей, IoT или рабочих групп.

7.3. Философия настройки под 2025 год и дальше

Главный вывод этой статьи не в конкретных командах, а в смене парадигмы. Коммутатор уровня доступа в эпоху Wi-Fi 7 и 25GbE магистралей перестаёт быть «тупым» устройством. Это интеллектуальный, настраиваемый элемент, от корректной работы которого зависит производительность всей сети.

Принципы, которые будут актуальны и через 5 лет:

- Скорость порта важнее их количества. Инвестируйте в Multi-Gig и SFP+.

- Аппаратное ускорение — это не опция, а обязательное условие. Без него нет ни скорости, ни стабильности.

- Безопасность по умолчанию. Устройство должно быть невидимым для всего, кроме доверенных источников управления.

- Автоматизация рутинных задач (перезагрузка PoE) — ключ к высокому uptime.

Ваш правильно настроенный MikroTik CRS теперь — не просто свитч, а надёжный, быстрый и молчаливый фундамент для всего, что будет происходить в вашей сети в 2025 году и beyond. Он не будет нуждаться в постоянной возне, а будет просто работать на пределе своих физических возможностей. Что, собственно, и требуется от профессионального сетевого оборудования.

Успешных вам бесшовных роумингов и wire-speed передач!